En ny type mann-i-midten-angrep er blitt oppdaget i naturen, rettet mot Apples Mac. Kalt OSX / DOK, er avhengig av en ny stamme av macOS malware som utnytter et falskt sikkerhetssertifikat for å omgå Apples Gatekeeper-beskyttelse. Populære antivirusprogrammer kan foreløpig ikke oppdage OSX / DOK.

Hacker News og forskningen på CheckPoint forklarer at skadelig programvare påvirker alle versjoner av macOS ved å bruke et gyldig utviklersertifikat signert av Apple. Her er hva OSX / DOK gjør, hvordan det fungerer, hvordan du kan fortelle om du er berørt og hva du kan gjøre for å beskytte deg selv og unngå slike angrep i fremtiden.

Hva er OSX / DOK?

OSX / DOK er en ny type skadelig programvare distribuert via en e-post phishing-kampanje.

Den er designet for å spesifikt målrette mot Mac-eiere. OSX / DOK påvirker alle macOS-versjoner og kan unngå deteksjon av de fleste antivirusprogrammer. Det er signert med et gyldig utviklersertifikat som er autentisert av Apple, noe som betyr at det unngår deteksjon med macOSs Gatekeeper sikkerhetsfunksjon.

Hvordan infiserer OSX / DOK Macen din?

Den skadelige pakken er inneholdt i et .ZIP-arkiv med navnet “Dokument.zip.”

Når den er utført, kopierer skadelig programvare seg selv til Mac-en / Brukere / Delt / -mappen før den kjøres fra det stedet. Deretter fortsetter den med å installere et nytt rotsertifikat som lar det avskjære trafikken din med et mann-i-midten-angrep. For å sikre at skadelig programvare er ferdig med å installere nyttelasten før en omstart, legger den seg til som macOS-påloggingselement med navnet “AppStore”.

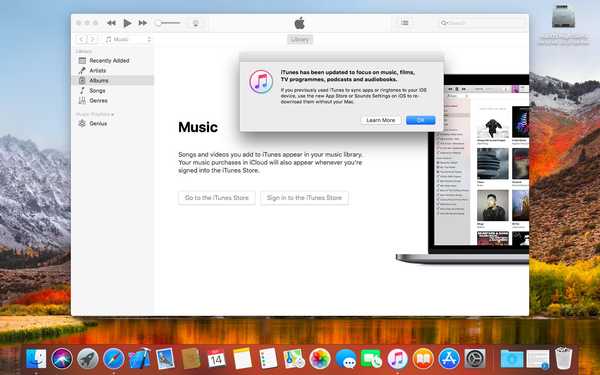

Deretter blir brukeren møtt med et vedvarende vindu designet for å se ut som en gyldig macOS-advarsel, som du ser på skjermdumpen nedenfor. Vinduet informerer brukeren om et antatt sikkerhetsproblem i sin Mac som krever en oppdatering. Meldingen hindrer brukeren i å gjøre noe på datamaskinen sin til de godtar den falske oppdateringsmeldingen.

Ved å klikke på Oppdater alle-knappen får du en ny melding som ber om passordet ditt.

Når passordet er levert, får skadelig programvare administratorrettigheter på din Mac.

Ved å bruke disse privilegiene, installerer den kommandolinjeværktøy som tillater tilkobling til det mørke nettet. Deretter endrer du nettverksinnstillingene for å omdirigere alle utgående tilkoblinger via en ondsinnet proxy-server som lar angriperen avlyse kommunikasjonen din.

Noen nettfiskemeldinger som brukes til å spre skadelig programvare, ser mest ut til å målrette brukere i Tyskland, men det betyr ikke at bare europeiske brukere er i faresonen. For hva det er verdt, støtter malware-koden meldinger på både tysk og engelsk.

Hvilken skade gjør OSX / DOK?

OSX / Dok viderekobler trafikken din via en ondsinnet proxy-server, og gir ubehagelige brukere tilgang til all kommunikasjonen, inkludert den som er kryptert av SSL. Fordi det installerer et kompromittert rotsertifikat på systemet, er angriperen i stand til å etterligne ethvert nettsted for å lure brukere til å oppgi passord for bankapper og populære online tjenester.

Hvordan vite om du er berørt?

Hvis du nylig har åpnet en ZIP-fil i en e-postmelding du ikke forventet, og nå ser mistenkelige spørsmål som ber om Mac-passordet ditt, kan systemet ditt ha blitt infisert med OS X / DOK. Fordi skadelig programvare omdirigerer nettverkstrafikken din til en useriøs proxy-server, bør du våge deg inn Systemvalg → Nettverk.

Derfra velger du din aktive nettverkstilkobling i venstre kolonne (som Wi-Fi, Ethernet og så videre), og klikk deretter på Avansert knapp. Nå klikker du på fullmakter tab.

Hvis Automatisk proxy-konfigurasjon har blitt aktivert i venstre kolonne og feltet under overskriften Proxy-konfigurasjonsfil peker til URL-en som begynner med “127.0.0.1:5555”, og malware skanner allerede all trafikken gjennom en useriøs proxy-server.

Bare slett denne oppføringen for å forhindre ruting av trafikken.

Den skadelige programvaren installerer to LaunchAgents som starter med systemstart:

- / Brukere / DIN USERNAME / Library / LaunchAgents / com.apple.Safari.proxy.plist

- / Brukere / DITT USERNAME / Library / LaunchAgents / com.apple.Safari.pac.plist

Hvis du finner disse filene på de ovennevnte stedene, må du slette dem umiddelbart.

Til slutt, sjekk for eksistensen av det falske securest-sertifikatet som heter “COMODO RSA Extended Validation Secure Server CA 2” i System-delen av Keychain Access-appen i / Applications / Utilities / folder.

Hvis sertifikatet er installert på Mac-maskinen din, må du slette det.

Hvordan beskytte deg selv?

OSX / DOK er den første storskala malware som målretter Mac-brukere via en koordinert e-phishing-kampanje.

Det første angrepspunktet er avhengig av at brukeren åpner et skadelig vedlegg i en e-postmelding. Ikke åpne mistenkelige vedlegg, spesielt hvis den vedlagte filen heter “Dokument.ZIP”. Pass på phishing-meldinger som inneholder animerte GIF-er eller de som angår antatte uoverensstemmelser i selvangivelsen.

Sjekk alltid topptekstene for å bekrefte avsenderens gyldighet.

Hvis malware-filen har funnet veien på systemet ditt, må du ikke samhandle med og mistenkelige ledetekster som later som om de er gyldige macOS-dialoger, spesielt hvis de ber om root-passordet ditt uten noen åpenbar grunn. Apple legger aldri opp advarsler hvis Mac-maskinen din krever en programvareoppdatering. Alle macOS-programvareoppdateringer distribueres utelukkende via Mac App Store.

Hvis du bruker en antivirus-app, må du oppdatere signaturdatabasen manuelt.

I skrivende stund har ingen antivirusleverandører oppdatert signaturdatabasen med DOK OS X malware, men det vil endre seg snart. Dette skadeproblemproblemet vil bli løst fullt ut så snart Apple opphever det falske sikkerhetssertifikatet som forfatteren har misbrukt for å omgå sikkerhetsfunksjonen Gatekeeper.

Kilde: The Hacker News, CheckPoint